Azure - 設定使用者與群組帳號

Contents

Azure 資源的存取權是透過 Azure Active Directory (Azure AD) 中所定義的使用者帳號和身分識別來控制,另外 Azure AD 也能透過群組帳號來控制,使得對於組織內帳號能更方便的管理。

1. 使用者帳號

| 使用者帳號 | Description |

|---|---|

| 雲端身分識別 | 在 AAD (Azure AD) 上定義的使用者帳號,僅供 AAD 上使用。 |

| 同步的身分識別 | 透過地端的 ADDS (Active Directory Domain Services)同步至 AAD 上。 |

| 來賓帳號 | 透過邀請外部信箱的帳號。 |

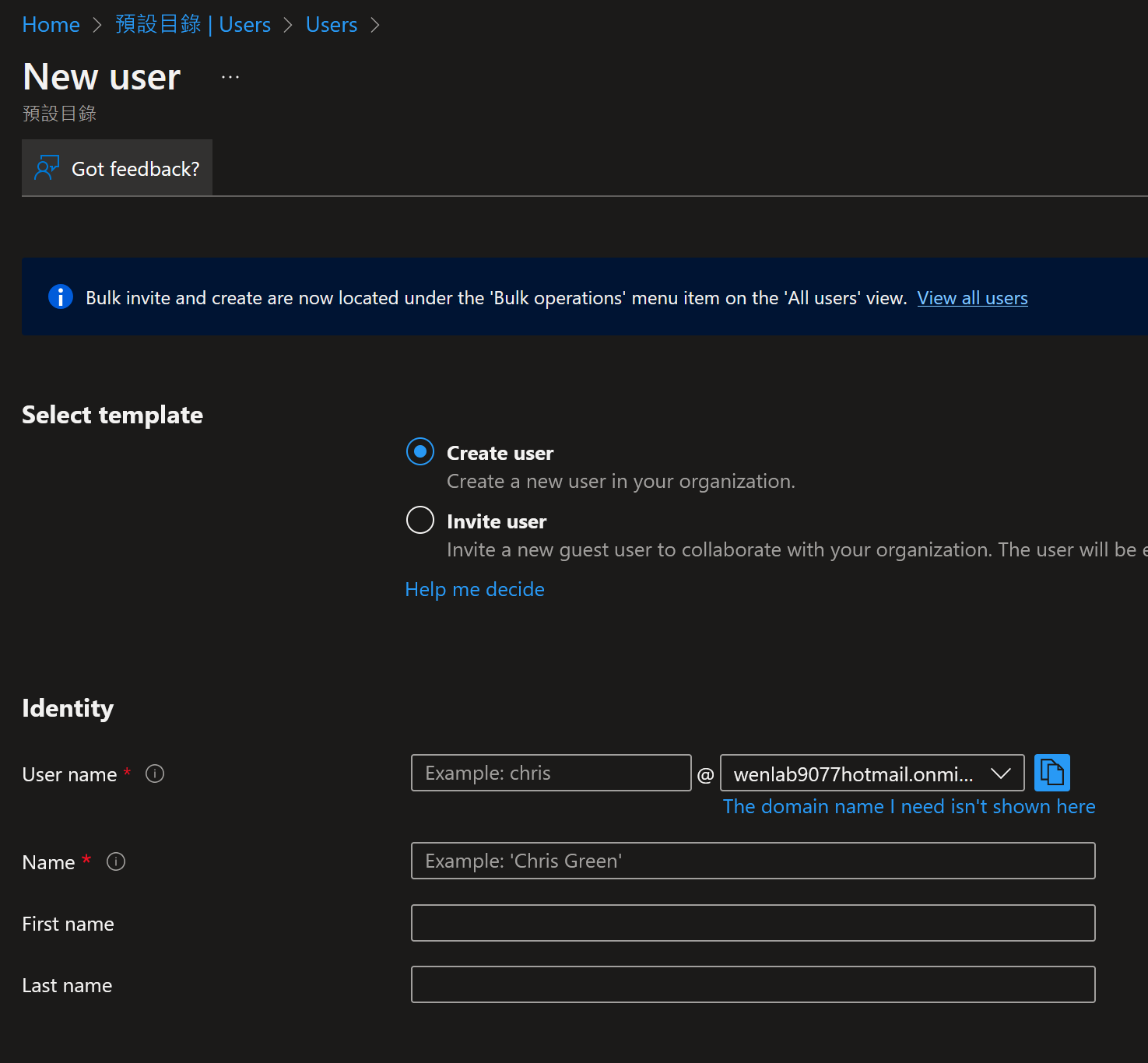

1.1. 新增使用者帳號

在 AAD 上的使用者對於系統管理員來說可以在組織內建立使用者,或是邀請來賓使用者。

- 新的使用者帳號必須具有顯示名稱和相關聯的使用者名稱。

- 個人使用者可以修改自己的設定檔資料,但是無法變更顯示名稱或是帳號名稱。

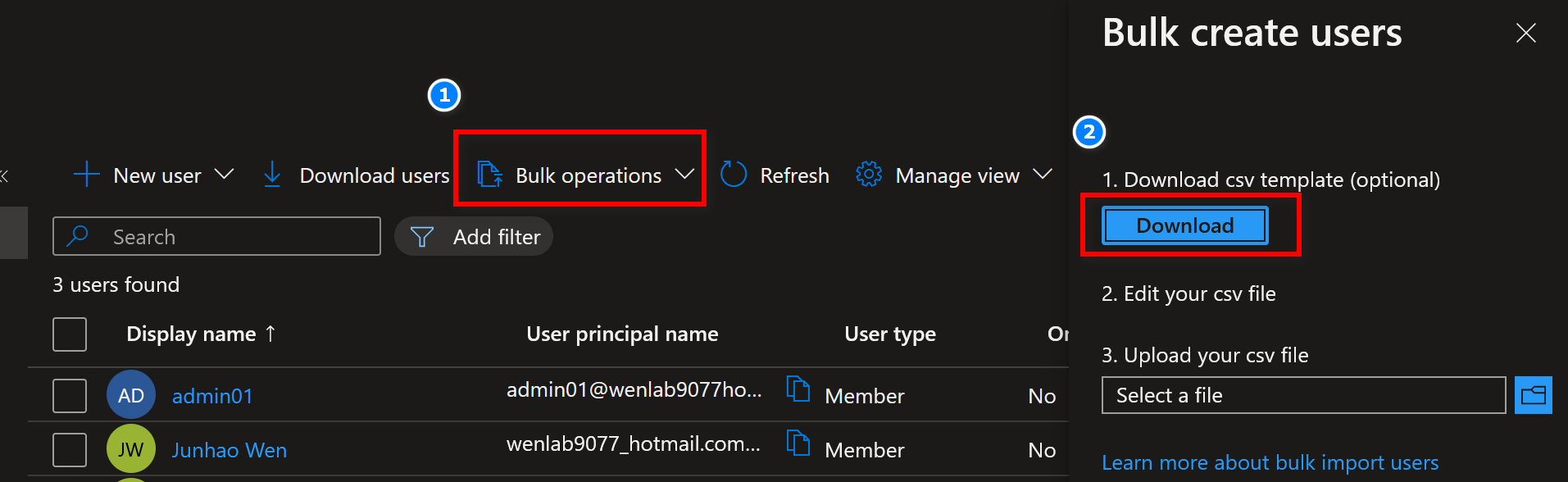

1.2. 建立大量使用者帳號

透過 Bulk create users 可以下載 CSV 範本,透過 Excel 編輯後即可上傳產生較大量的使用者。

- 只有全域管理員或是使用者管理員可以建立和刪除使用者帳號。

- 也可以透過下載所有使用者清單。

2. 群組帳號

| 群組帳號種類 | Description |

|---|---|

| 已指派 | 將特定使用者新增為群組的成員。 |

| 動態使用者 | 透過依不同成員屬性規則來新增成員至群組。 |

| 動態裝置 | 透過依不同裝置屬性規則來新增裝置至群組。 |

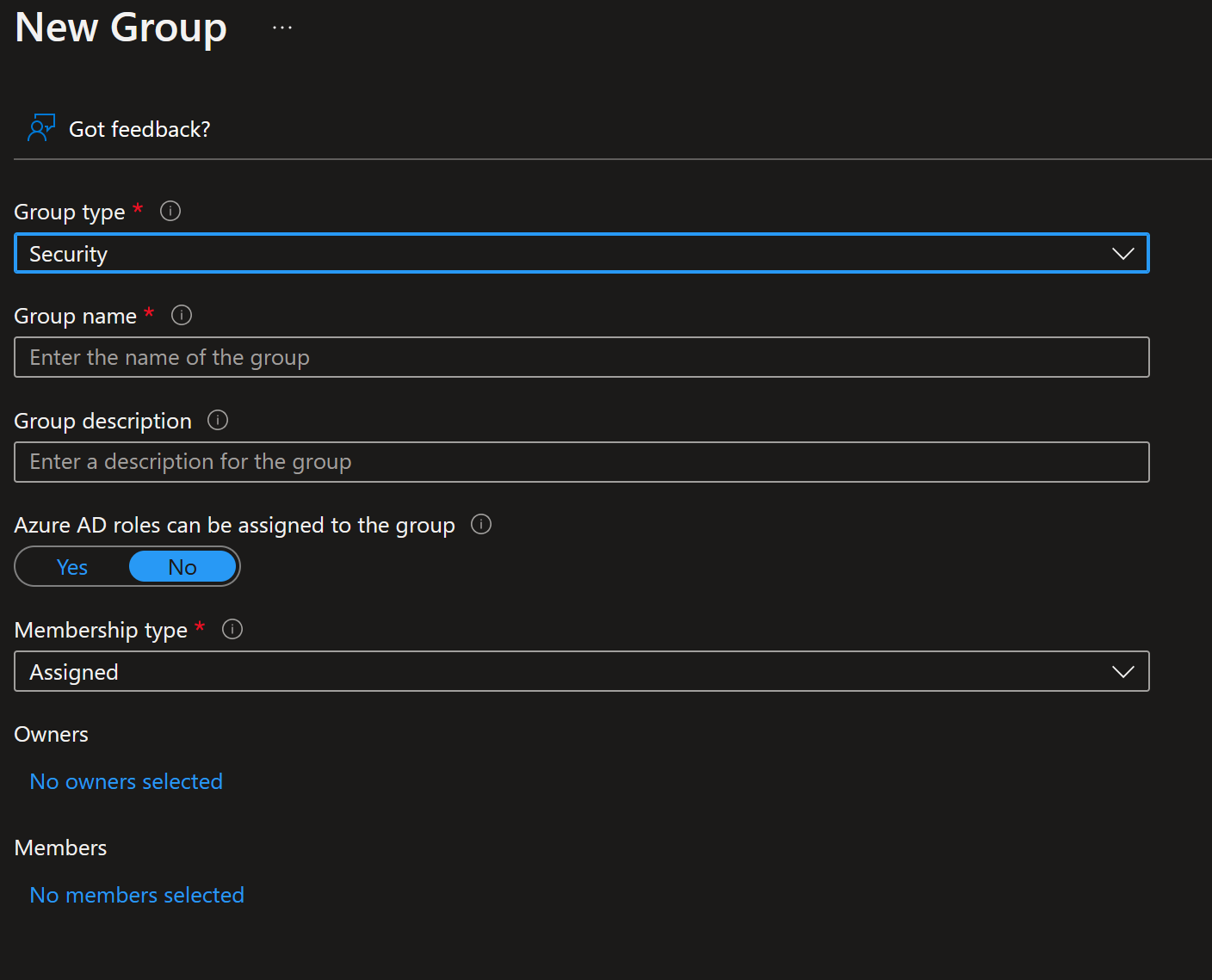

2.1. 新增群組

- 新增群組後可將使用者指派至群組內,除了 AAD 之外也能加入 Microsoft 365 不同群組。

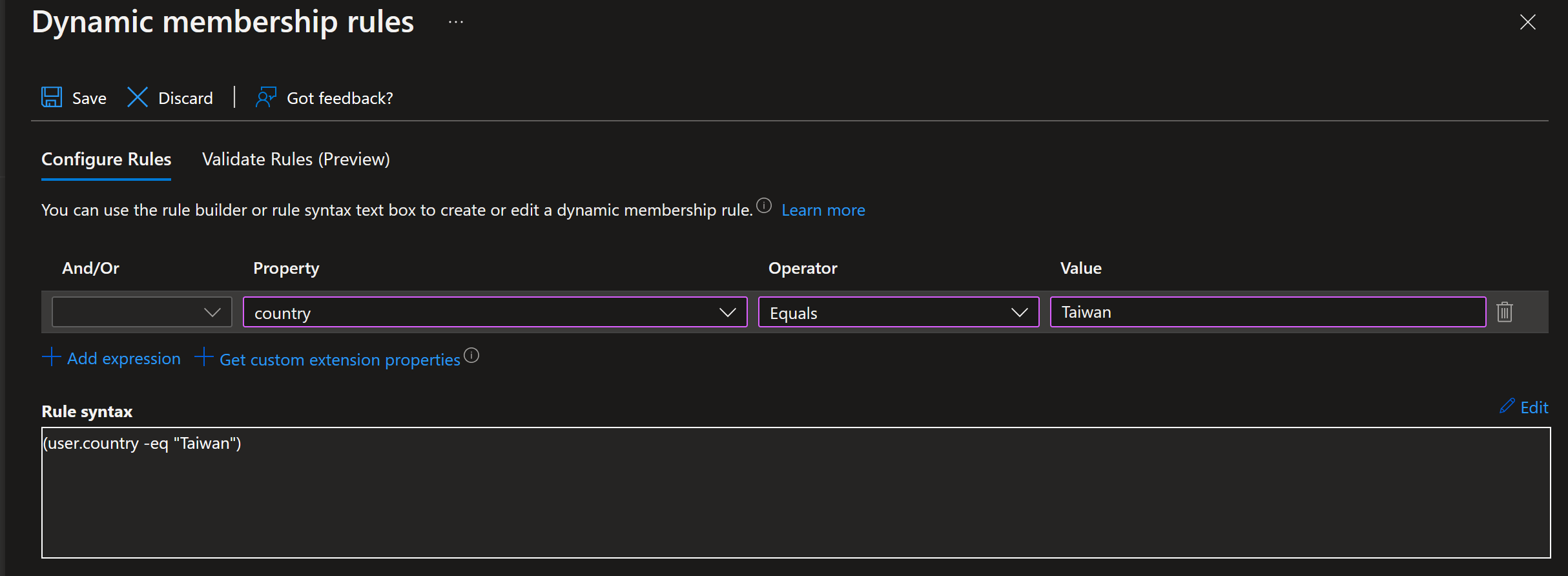

- 動態群組類別需要設定條件,可以設一個或多個條件來查詢使用者。

動態群組生效

囿於動態群組需要資源檢閱,需等待數分鐘後才會生效顯示 。

3. 小結

Azure AD 上透過不同的使用者及群組能有效的管理認證方式,再透過 RBAC (Role-based access control) 授權來達到不同的權限控管。

如果你還沒有註冊 Like Coin,你可以在文章最下方看到 Like 的按鈕,點下去後即可申請帳號,透過申請帳號後可以幫我的文章按下 Like,而 Like 最多可以點五次,而你不用付出任何一塊錢,就能給我寫這篇文章的最大的回饋!